インスタンス作成・起動の準備

概要

本項はインスタンス作成・起動の前に必要な操作手順を記述したガイドです。

これらの準備が完了すると、インスタンスの作成・起動に進むことができるようになります。

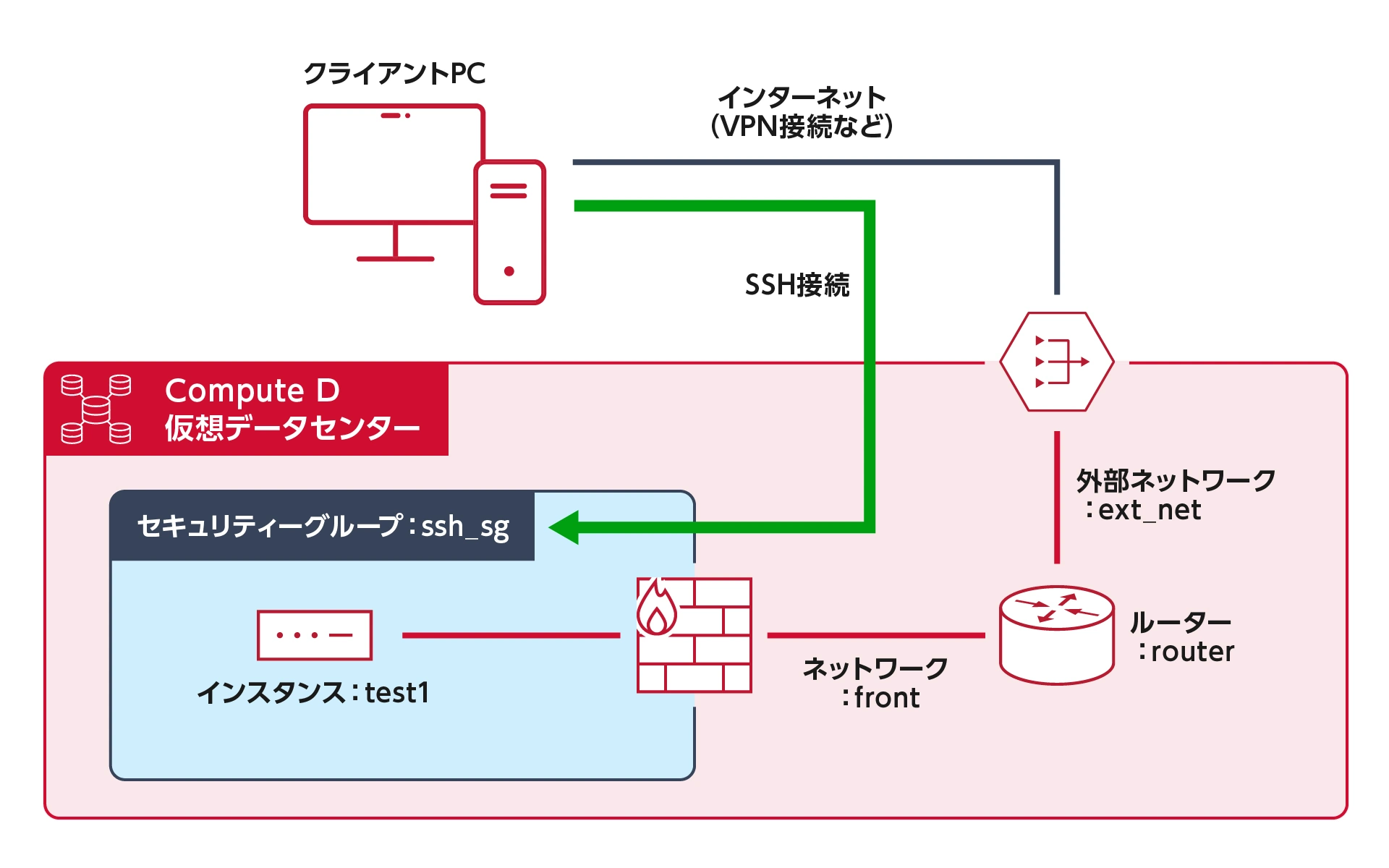

ここでは例として、Compute Dで提供する最小構成のインスタンスを以下の構成で作成します。

※docomo MECでは2025年7月1日に「Ubuntu 20.04」の配信を終了いたしました。- OS:Ubuntu 20.04

- リソース量:Standard1.tiny

- 仮想CPU数:1

- メモリー:3.88GB

- インスタンス接続方法:SSH接続またはWeb管理画面からのコンソール接続

※SSH接続する場合の模式図(後述の★1および★3の方法)

ログイン

弊社営業担当から発行されたユーザー名とパスワードを用いて、管理画面へログインします。

詳細は以下をご覧ください。

詳細は以下をご覧ください。

認証方法の選択

一部手順では、インスタンスへの想定するアクセス・ログイン方法により設定内容・操作手順等が異なります。- まずはインスタンスへのアクセス方法として以下のどちらを採用するか選択します。

- Web 管理画面のコンソール (以下VNC)

- SSH クライアント

- インスタンスへのログイン時の認証方法を選択し、以下の★1~3のどれに該当するかを確認します。

| インスタンスへのログイン方法 | キーペア認証 | PW認証 | 2段階認証(キーペア認証とPW認証) |

|---|---|---|---|

| VNC | (キーペア認証できません) | ★2 | (キーペア認証できません) |

| SSH クライアント | ★1 | (PWのみの認証は非推奨) | ★3 ※ |

※SSHクライアント「Tera Term」では2段階認証は使用できません

ネットワークの作成

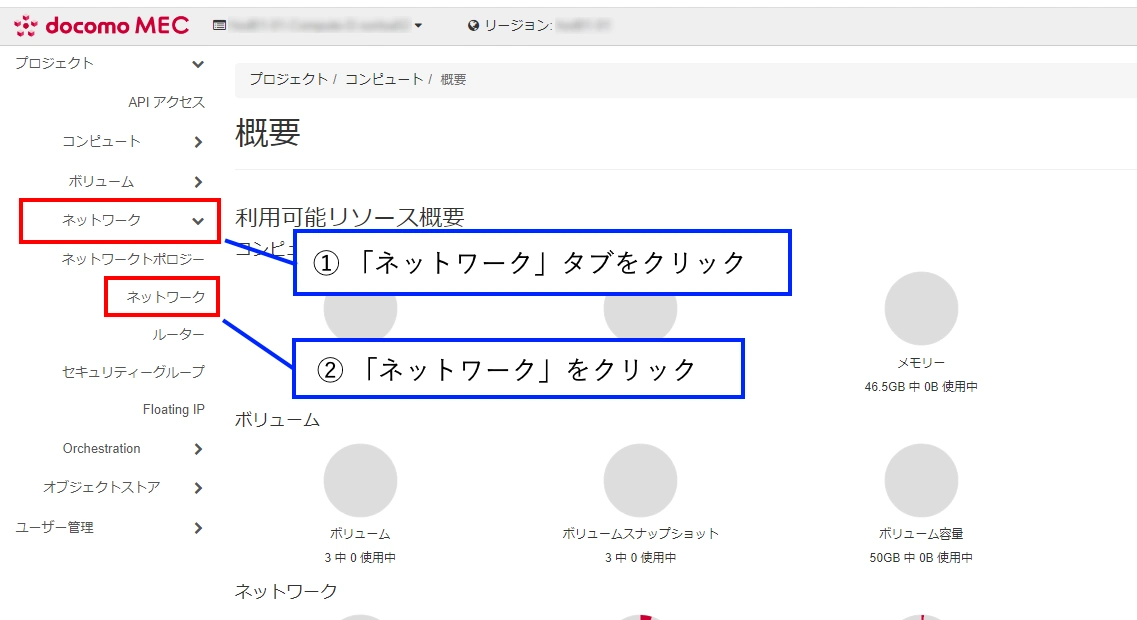

インスタンスを接続するネットワークをテナント内に作成します。- 管理画面左側の「ネットワーク」タブから「ネットワーク」をクリックします。

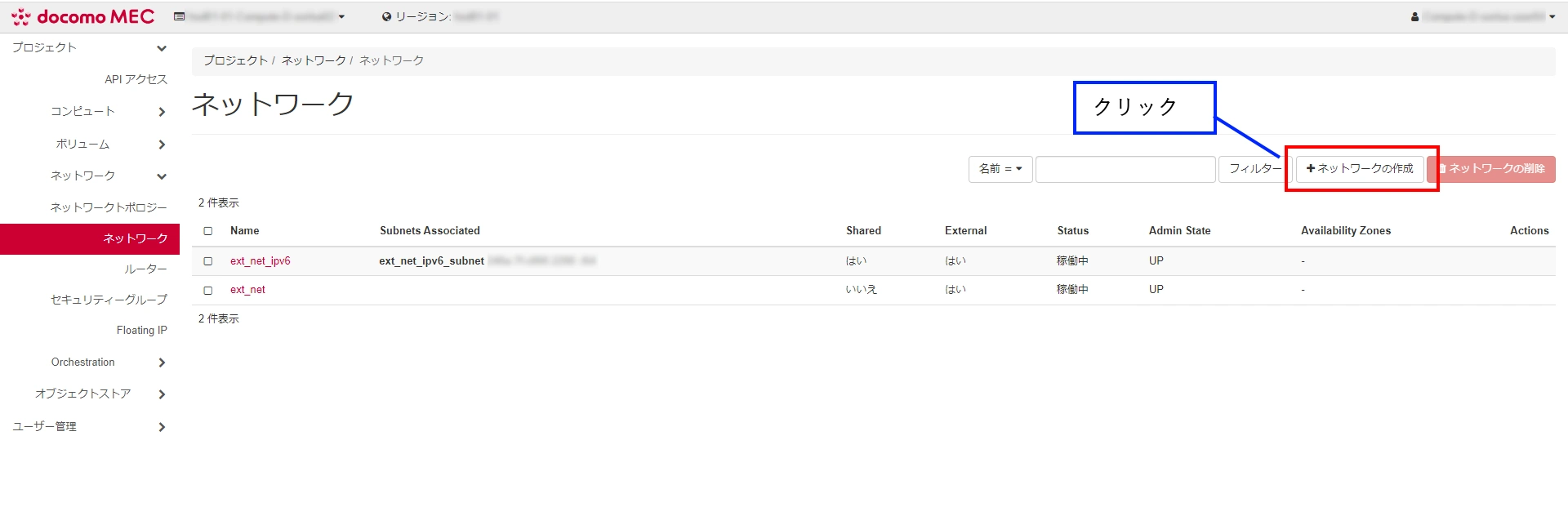

- 管理画面右上の「ネットワークの作成」をクリックします。

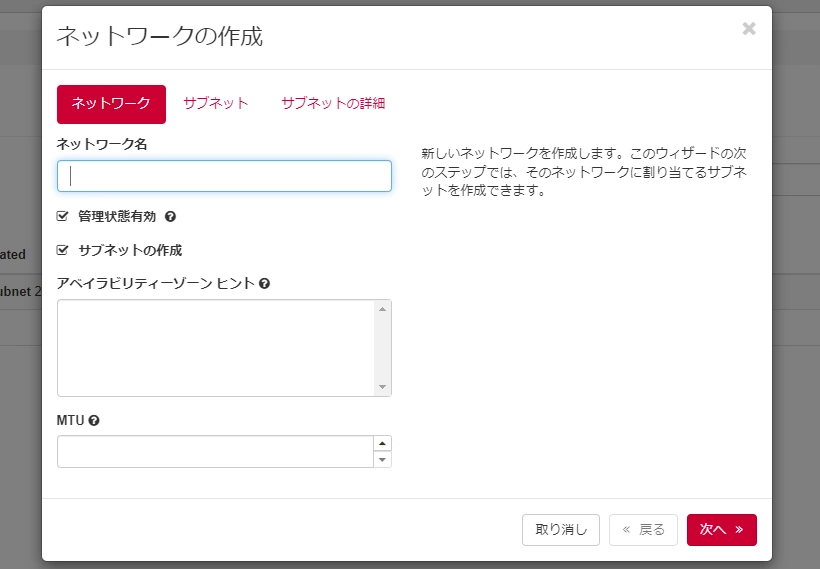

- 「ネットワークの作成」画面が表示されます。

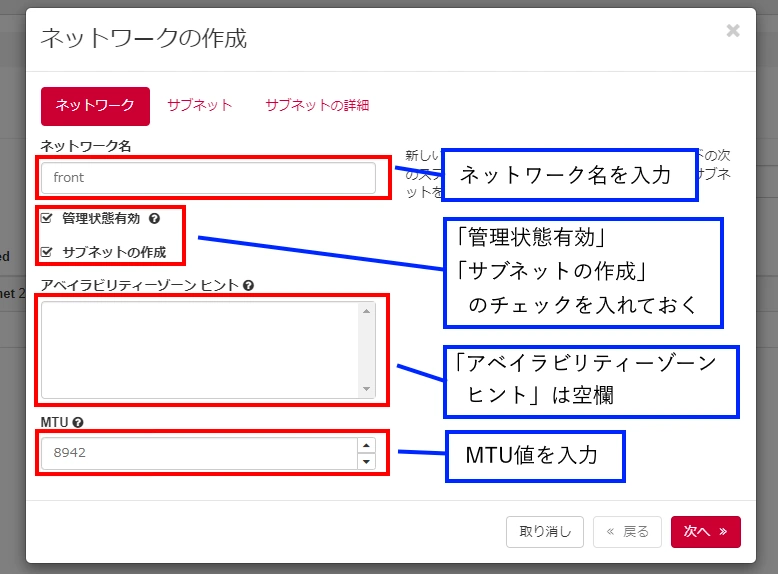

- 「ネットワーク名」は、作成するネットワーク名(半角英数字のみ)を入力します。例として「front」と入力します。

「管理状態有効」では管理状態を有効にするかどうかを選択します。

チェックあり: ネットワーク作成時に、そのネットワークを起動する

チェックなし: ネットワーク作成時に、そのネットワークを起動しない

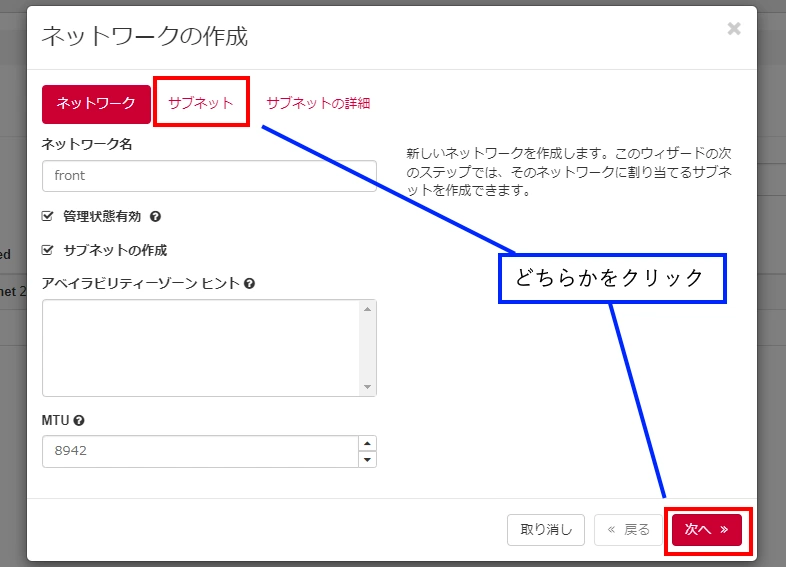

ここでは、「管理状態有効」にチェックを付け、各項目を以下のように入力します。 - 「次へ」または「サブネット」タブをクリックします。

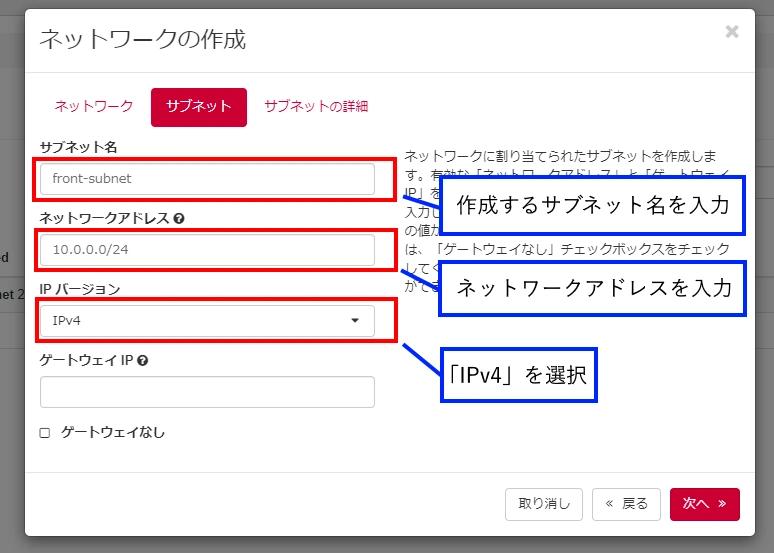

- ここでは例として以下のように各項目を入力します。

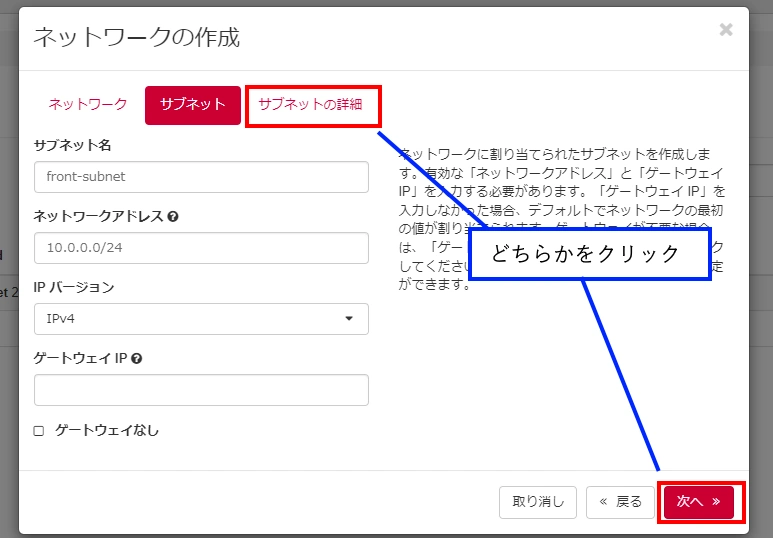

- 入力したら、「次へ」または「サブネットの詳細」タブをクリックします。

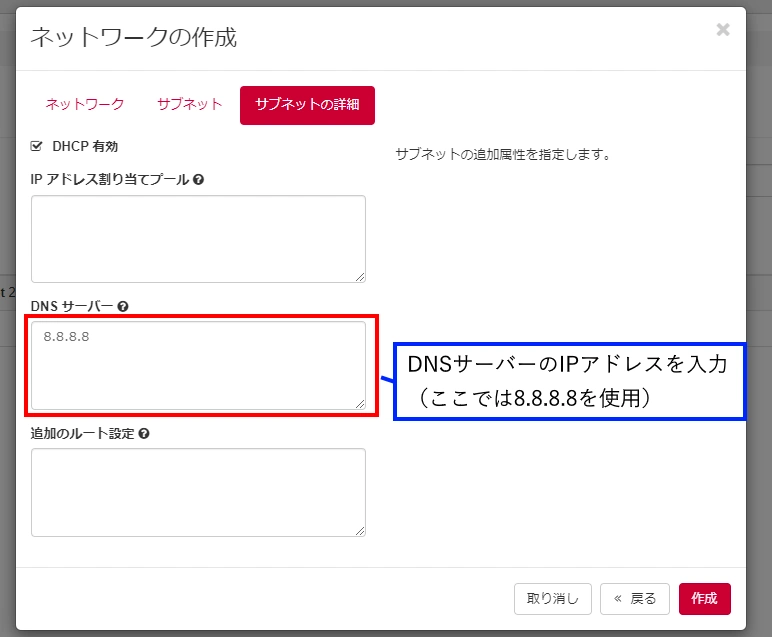

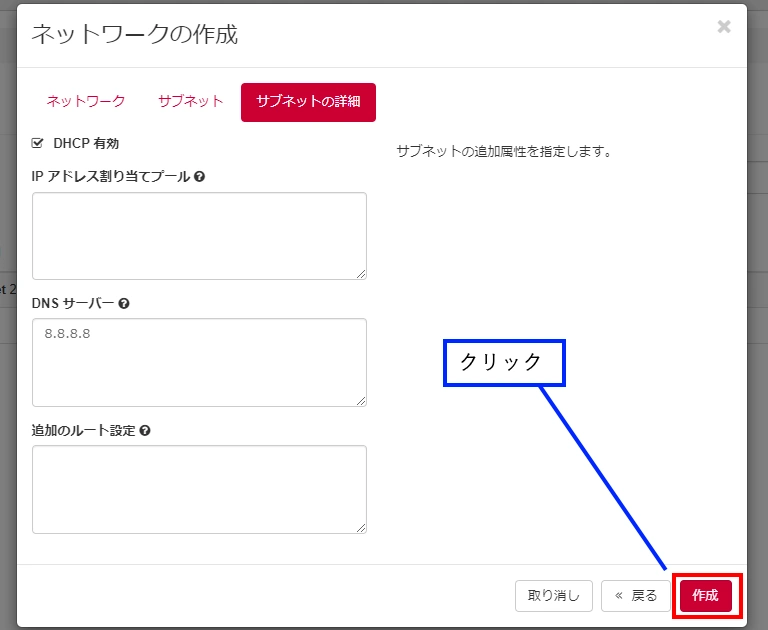

- ここでは例として以下のように各項目を入力します。

- 入力したら、「サブネットの詳細」画面右下の「作成」をクリックします。

- ネットワーク一覧に移動するので、ネットワークが作成されたことを確認します。

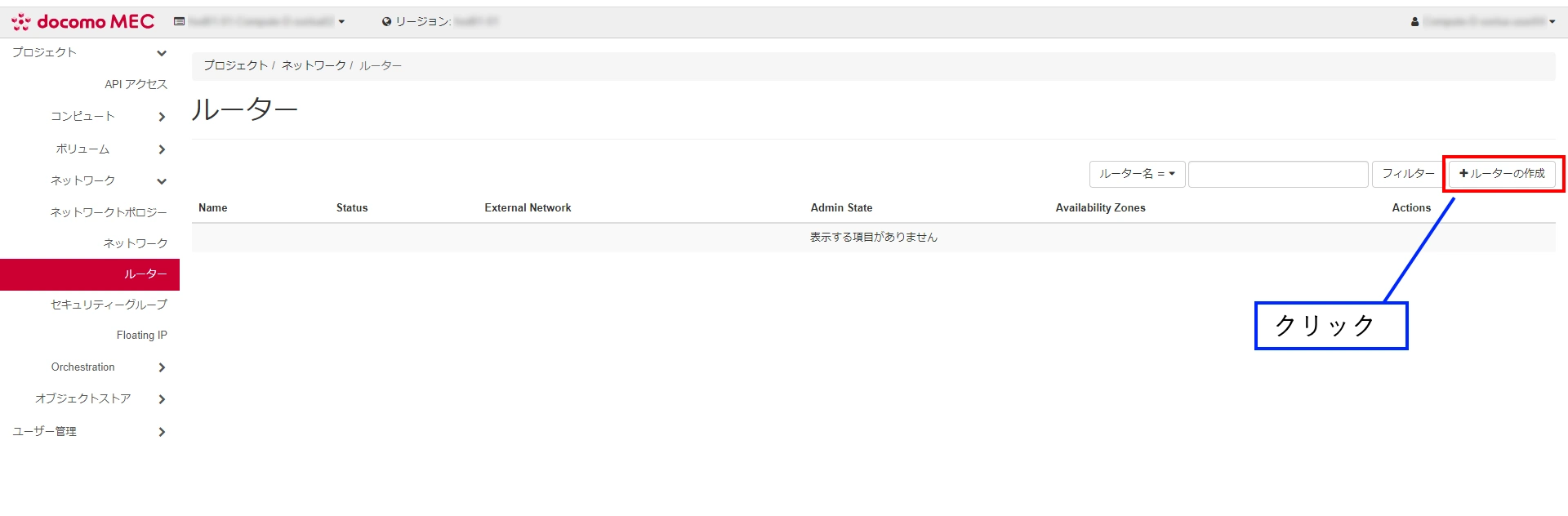

ルーターの作成

ルーターを作成し、それを外部ネットワークおよび作成したネットワークに接続します。- 管理画面左側の「ネットワーク」タブから「ルーター」をクリックします。

- 管理画面右上の「ルーターの作成」をクリックします。

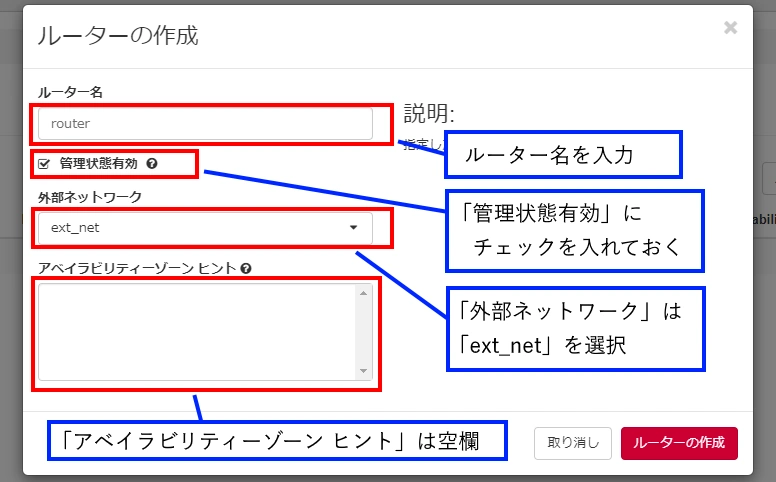

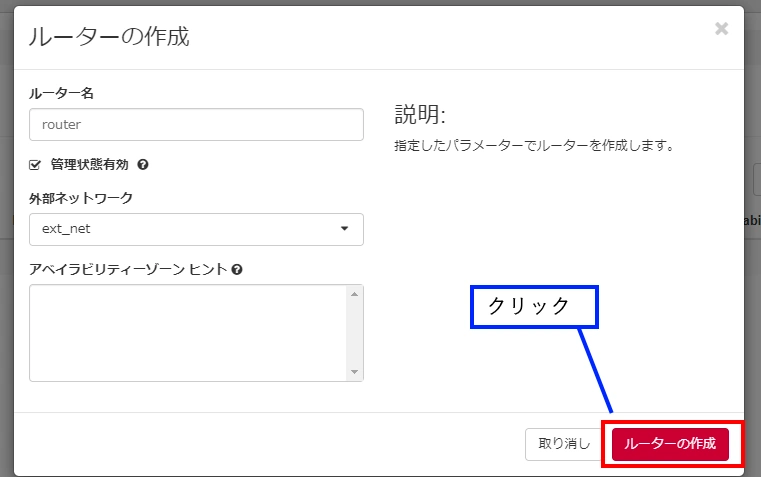

- 「ルーターの作成」画面で、「ルーター名」は作成するルーター名を入力します。

「管理状態有効」はチェックを入れておきます。

「外部ネットワーク」は接続する外部ネットワーク「ext_net」を選択します。

「アベイラビリティゾーンヒント」は未入力とします。 - 「ルーターの作成」画面右下の「ルーターの作成」をクリックします。

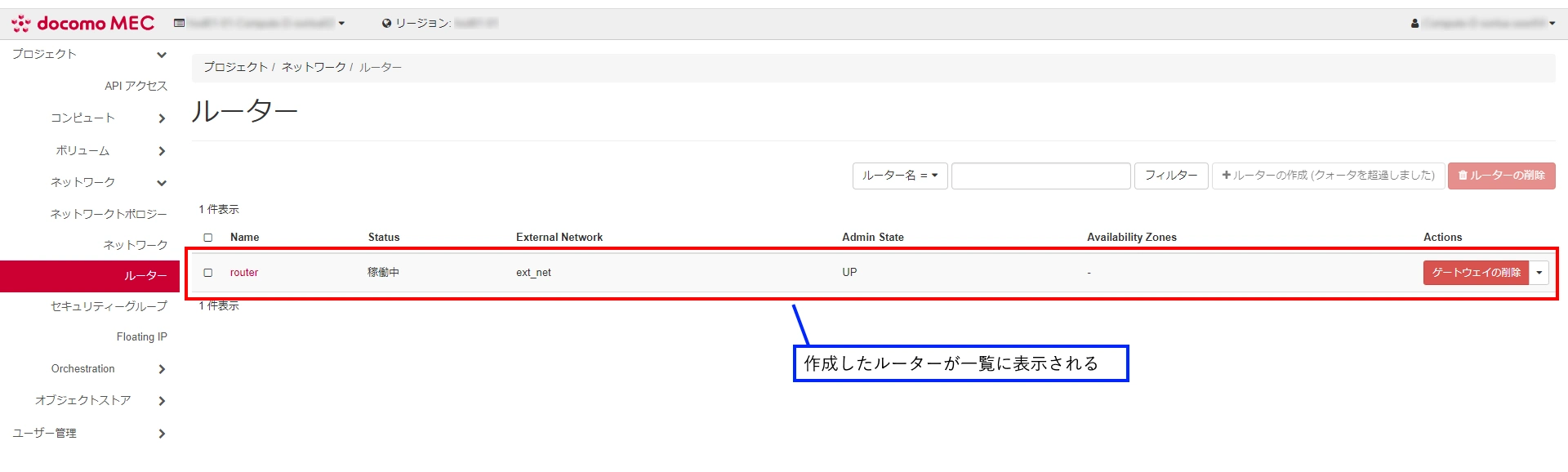

- ルーター一覧画面に移動するので、ルーターが作成されたことを確認します。

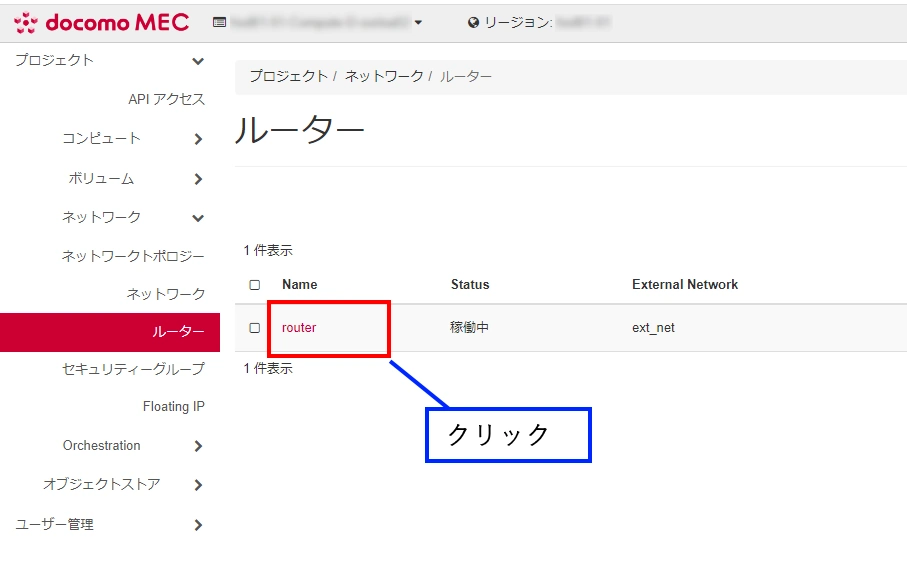

- 指定したサブネットとルーターを接続するために、作成したルーターのルーター名をクリックします。

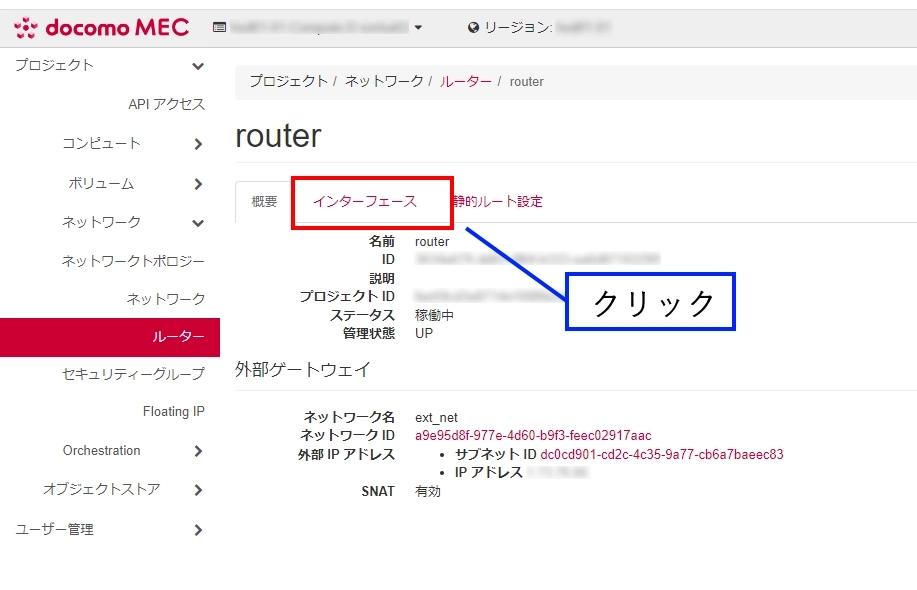

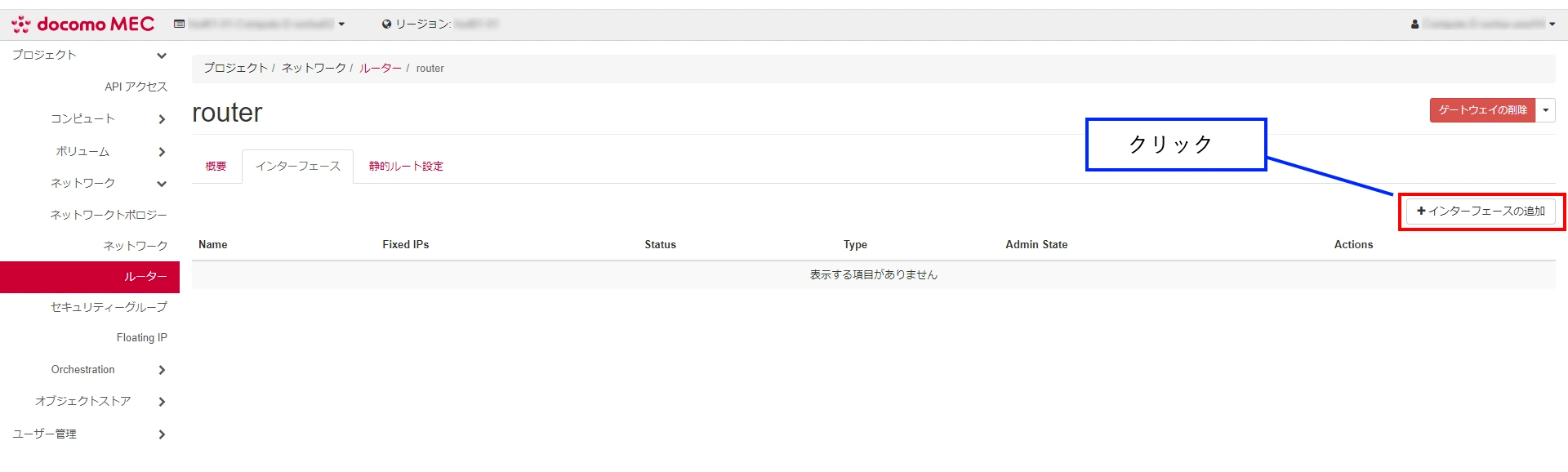

- ルーターの詳細画面が表示されるので、「インターフェース」タブをクリックします。

- ルーターの詳細画面右上の「インターフェースの追加」をクリックします。

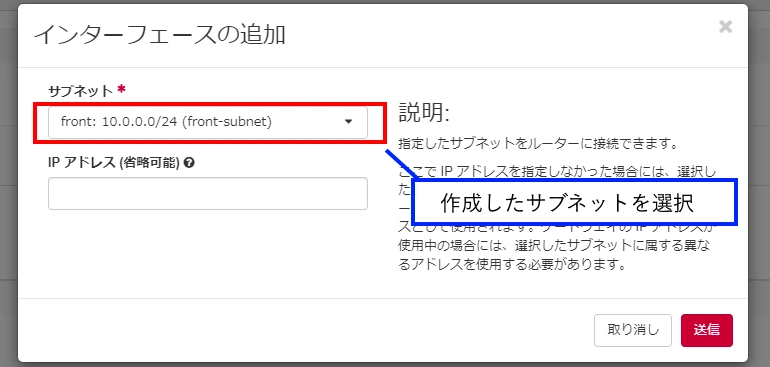

- 「インターフェースの追加」画面で、「サブネット」は作成したネットワークのサブネットを選択します。

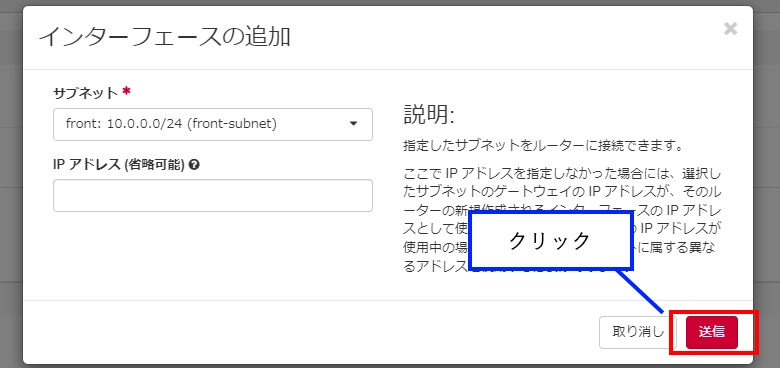

- 「インターフェースの追加」画面右下の「送信」をクリックします。

- 「インターフェース」タブに移動し、追加したインターフェースが一覧に表示されます。

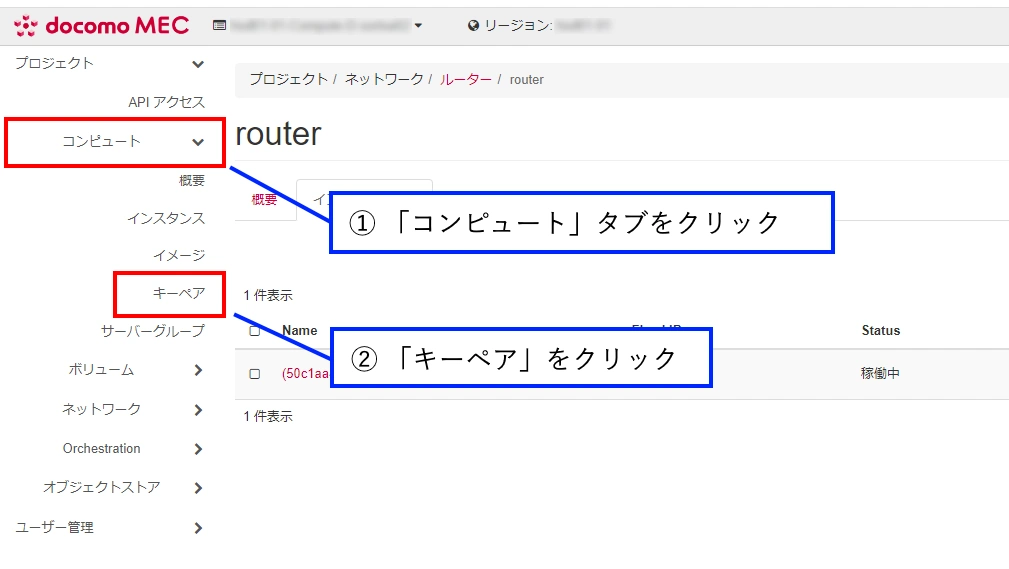

キーペアの作成(認証方法★1、★3の場合のみ)

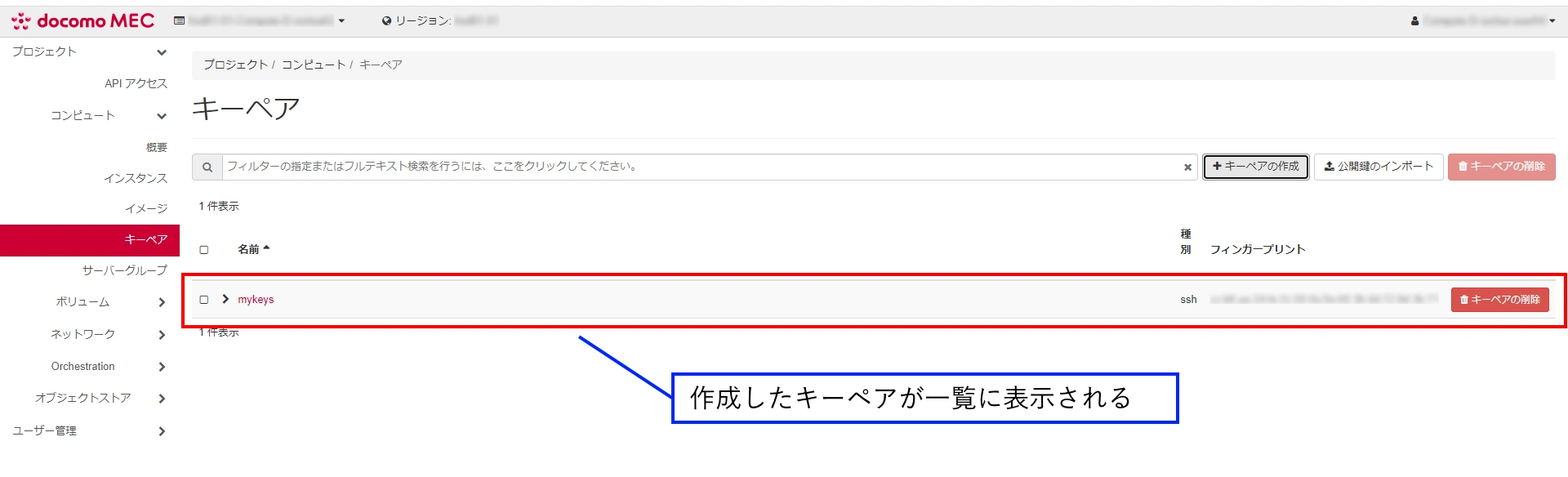

インスタンス作成時に必要となるキーペアを作成します。SSHを用いてインスタンスにログインする際、公開鍵認証が行われます。ログイン時に使用する公開鍵を、キーペアとして登録し管理します。

- 管理画面左側の「コンピュート」タブから「キーペア」をクリックします。

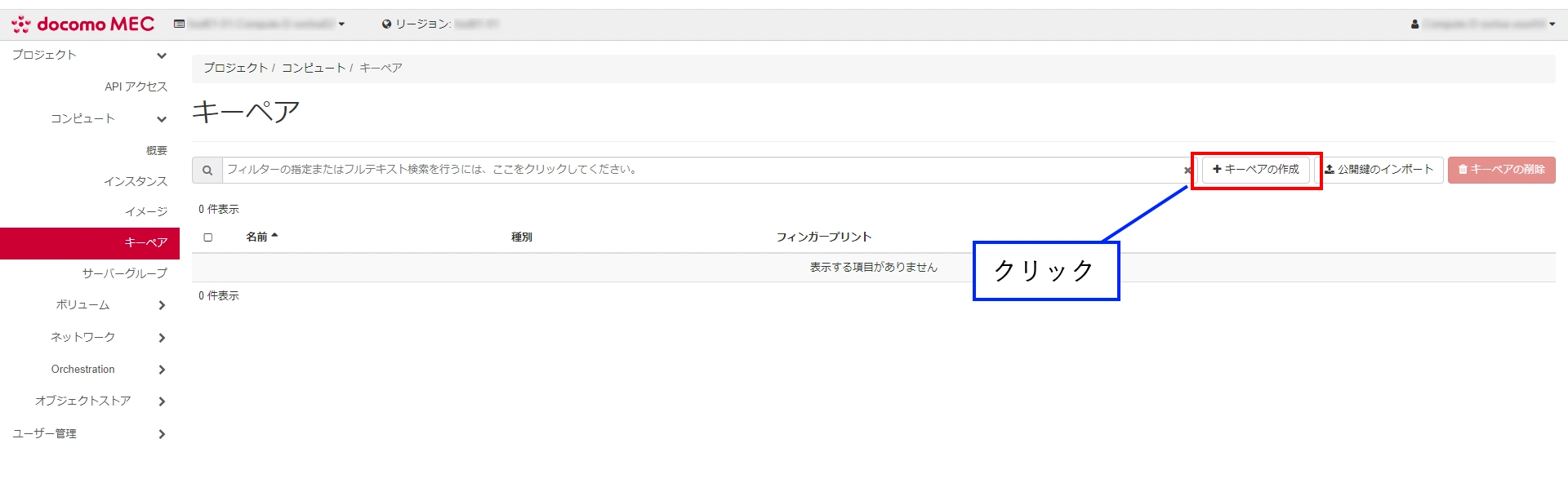

- 管理画面右上の「キーペアの作成」をクリックします。

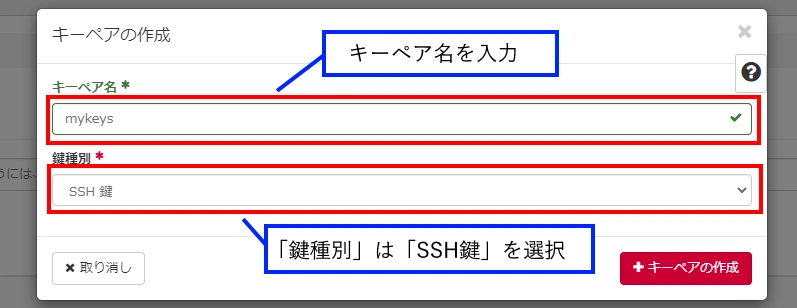

- 「キーペアの作成」画面で、「キーペア名」を入力し、「鍵種別」は「SSH鍵」を指定します。

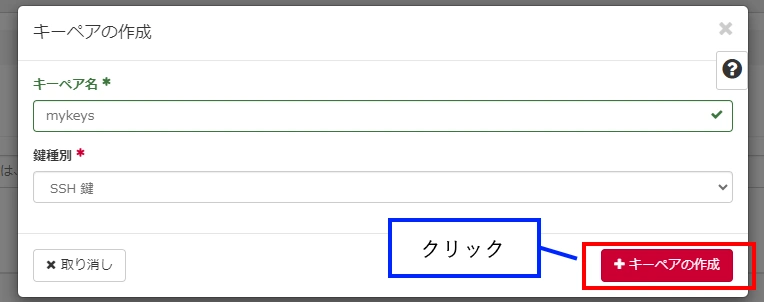

- 「キーペアの作成」画面右下の「キーペアの作成」をクリックします。

- キーペアが作成されることにより公開鍵が登録され、自動的に秘密鍵がダウンロードされます。

※ 秘密鍵は1回のみダウンロードすることができます。大切に保管してください。

セキュリティーグループの作成

インスタンスへのアクセス制御は、セキュリティーグループの設定で行います。ここでは、インスタンスへのSSH接続を許可するためのセキュリティーグループを新規に作成します。※ 初期から存在する「default」セキュリティーグループに接続許可ルールを追加することは推奨しません。

「default」セキュリティーグループは、インスタンスやポートの作成時において、セキュリティーグループを指定しなかった場合に自動的に割り当てられる設定です。

「default」セキュリティーグループに接続許可ルールが設定されていると、その際に意図しない接続許可ルールが反映されてしまう危険性があります。

本手順のように、用途ごとにセキュリティーグループを作成して運用することを推奨します。

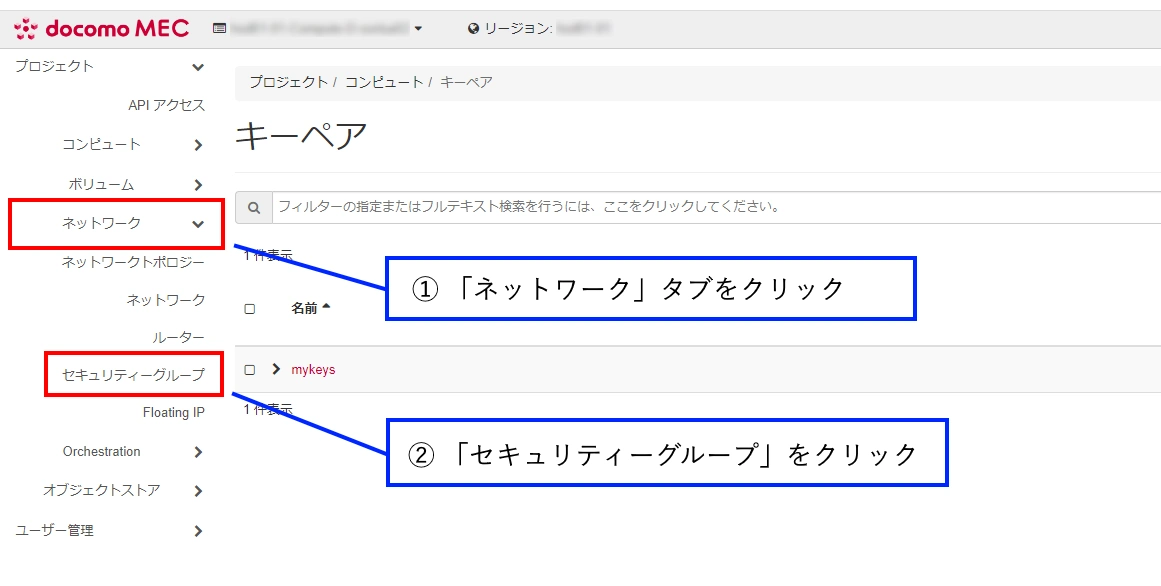

- 管理画面左側の「ネットワーク」タブから「セキュリティーグループ」をクリックします。

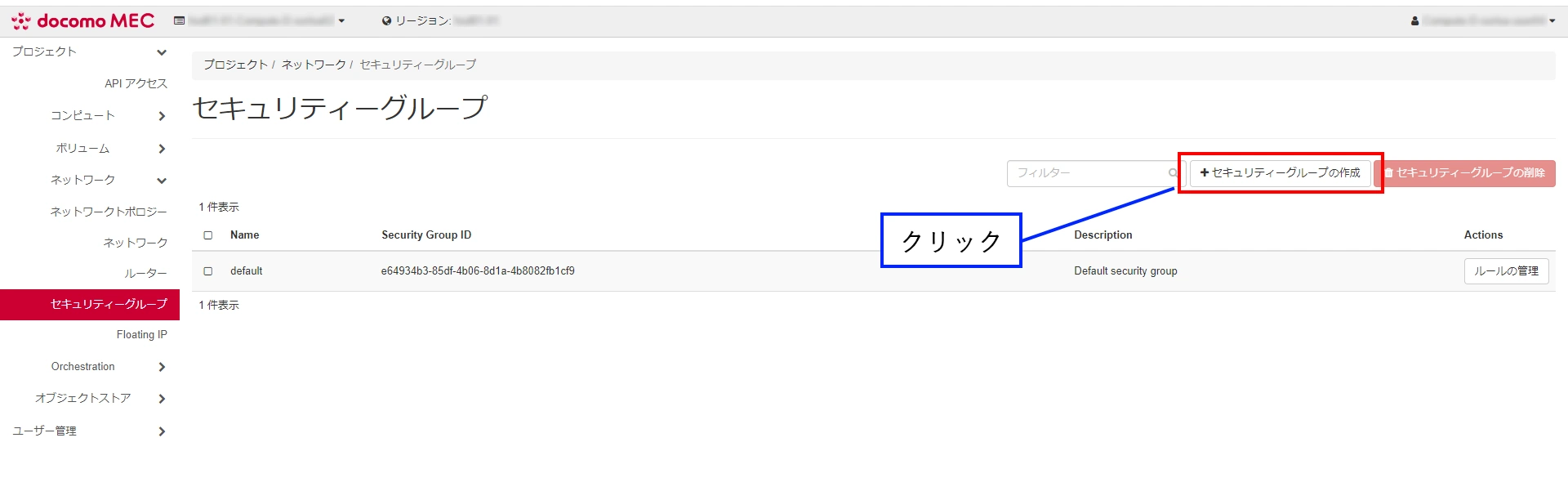

- 管理画面右上の「セキュリティーグループの作成」をクリックします。

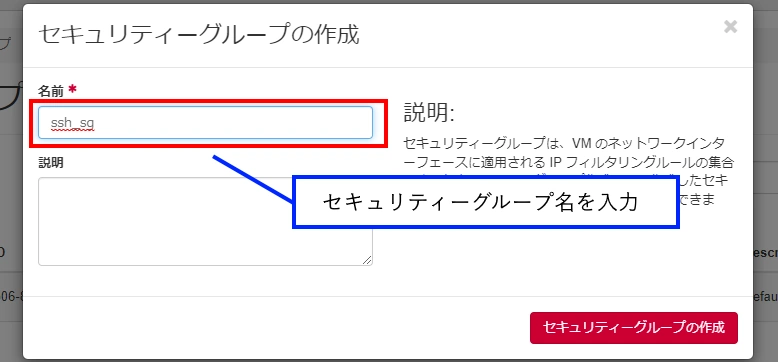

- 「セキュリティーグループの作成」画面で、「名前」は作成するセキュリティーグループ名を入力します。

- 「セキュリティーグループの作成」画面右下の「セキュリティーグループの作成」をクリックします。

- 指定したセキュリティーグループのルール一覧が表示されます。

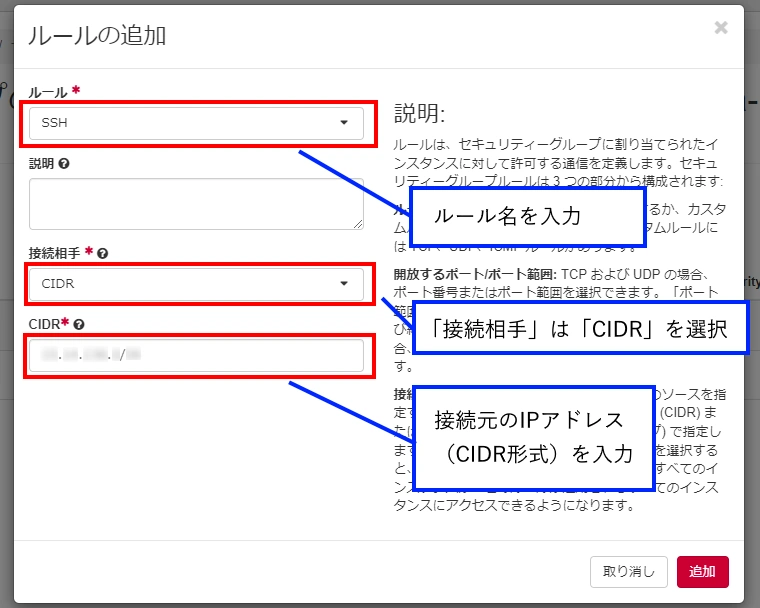

- 画面右上の「ルールの追加」をクリックします。

- 「ルールの追加」画面で以下のように入力します。

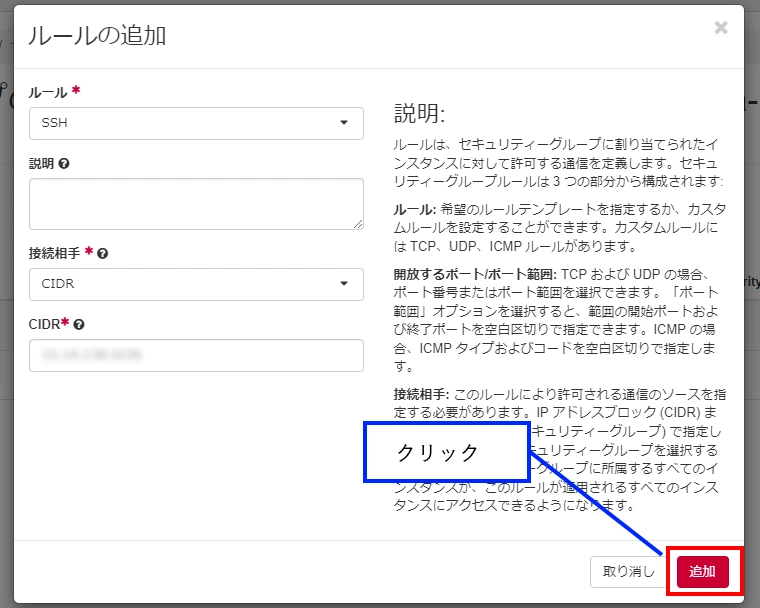

- 「ルールの追加」画面右下の「追加」をクリックします。

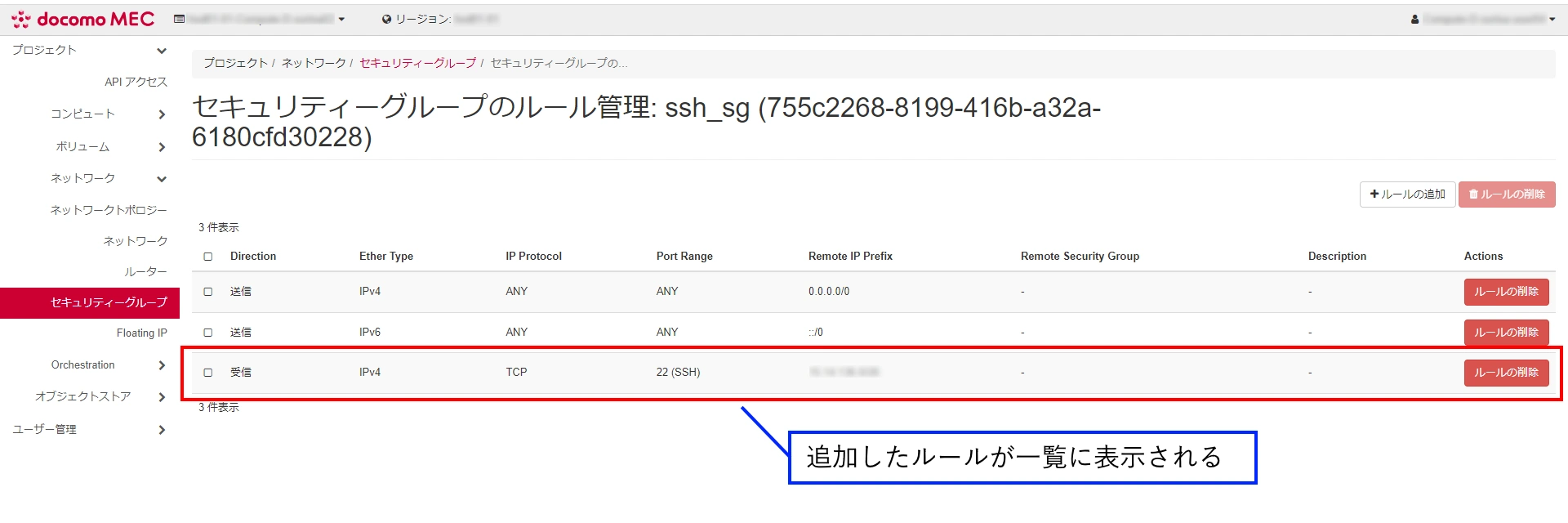

- ルール一覧に移動し、追加したルールが表示されます。

「認証方法の選択」でWeb管理画面コンソールによるアクセス(★2)を選択した場合は、セキュリティグループの設定は完了です。「インスタンスの作成・起動」に進んでください。

SSH接続によるアクセス(★1、★3)を選択した場合は、以下の設定に続いてください。

| 項目 | 入力例 |

|---|---|

| ルール | SSH |

| 接続相手 | CIDR |

| CIDR | アクセス元となるIPアドレス |

以上の手順にて、SSH接続を許可するためのセキュリティーグループを作成することができました。セキュリティーグループのルールはインスタンスへの割り当て後も随時変更することが可能です。

※ 広範囲に接続許可を行うと、不正アクセスを受けるリスクが高まります。セキュリティーグループは、必ず必要最低限の範囲に絞って許可するよう設定してください。

※ 同一プロジェクトのインスタンス間のssh通信向けにも設定が必要です。

インスタンスの作成・起動

準備したネットワーク等を使用して、インスタンスを作成・起動します。セキュリティグループの作成までの準備が完了すると、インスタンスの作成・起動に進むことができます。

次のステップでは、Compute D 上でインスタンスを作成し、起動する手順について説明します。

詳しくは以下をご覧ください。