インスタンスの作成・起動

概要

本項はインスタンスの作成および起動手順を記述したガイドです。

インスタンスの作成・起動

準備したネットワーク等を使用して、インスタンスを作成・起動します。※一度でもディスクフルになった環境で作成したスナップショットは起動できない可能性があります。その場合は環境を再構築する必要があります。そのため、インスタンス起動時に\0埋めをした10MB程度のファイルを任意のディレクトリに作成することを推奨します。

ファイル作成コマンド例:

dd if=/dev/zero of=<ファイル名> bs=10M count=1

※ <ファイル名> は任意のディレクトリ・ファイル名に変更してください。

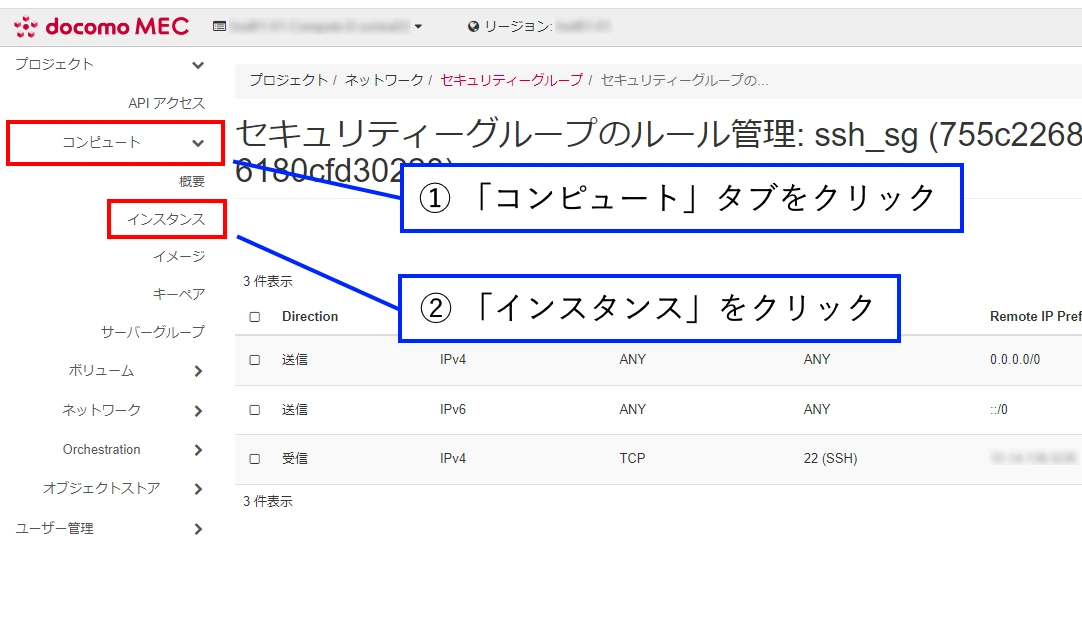

「インスタンスの起動」ダイアログを開く

「インスタンスの起動」ダイアログを開き、インスタンスの作成を開始します。- 管理画面左側の「コンピュート」タブから「インスタンス」をクリックします。

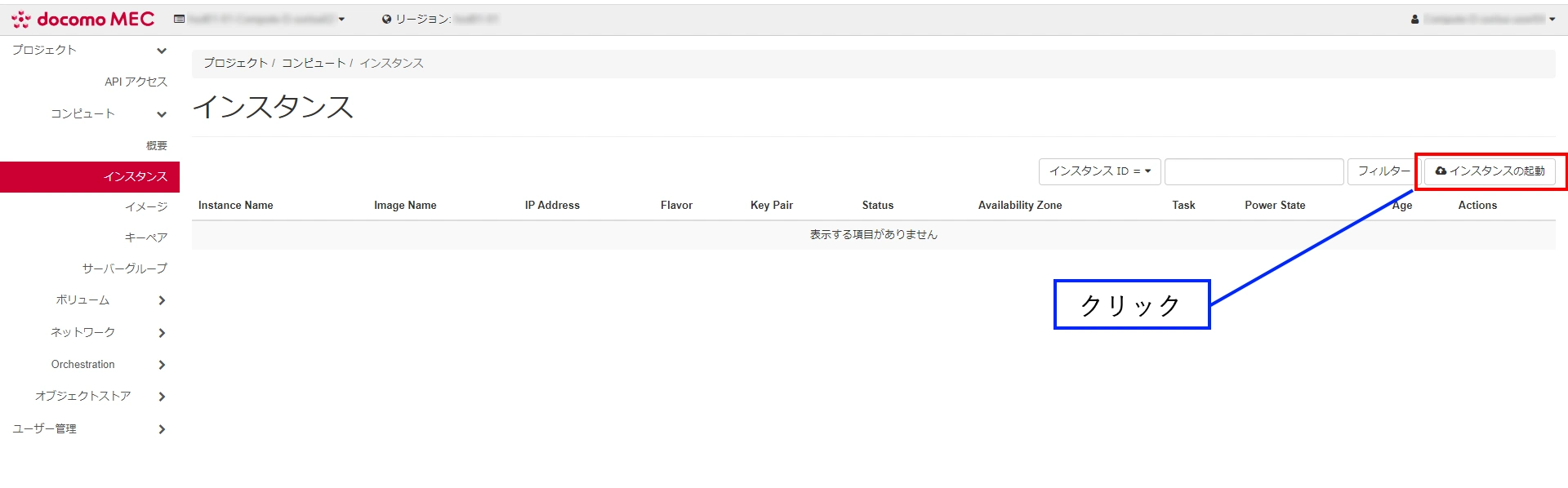

- 管理画面右上の「インスタンスの起動」をクリックします。

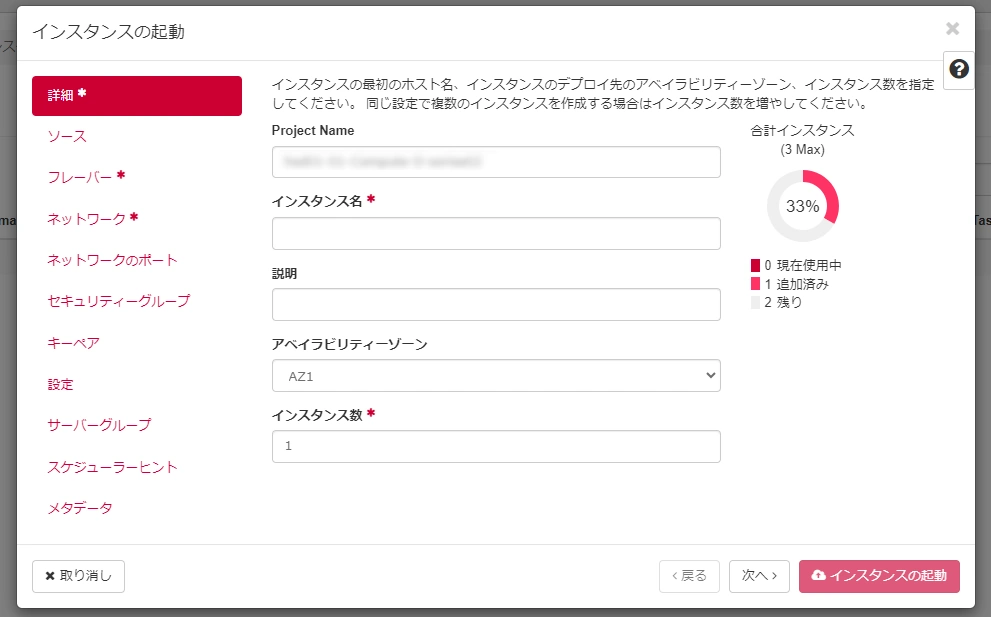

- 「インスタンスの起動」画面が表示されます。

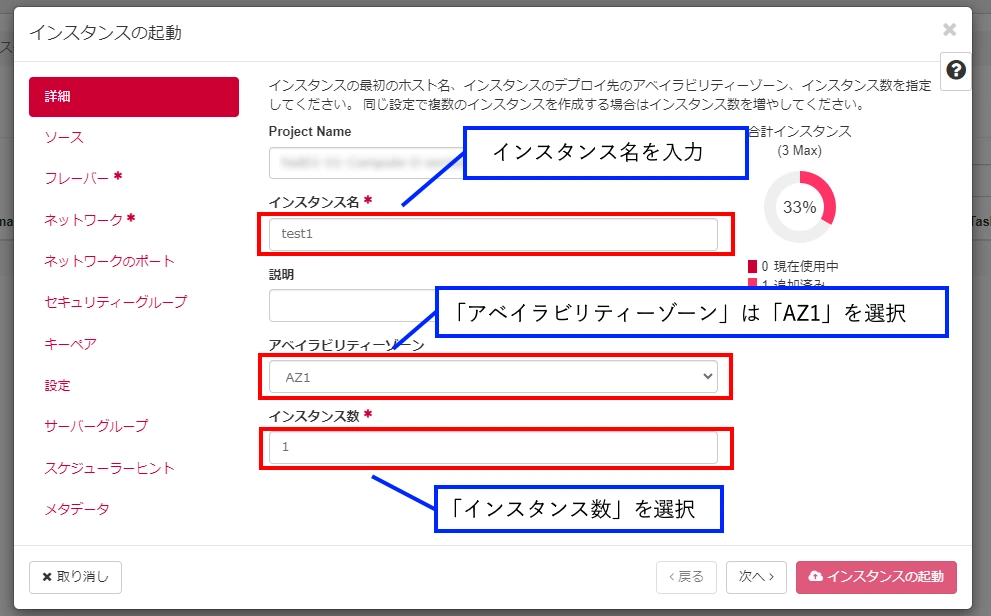

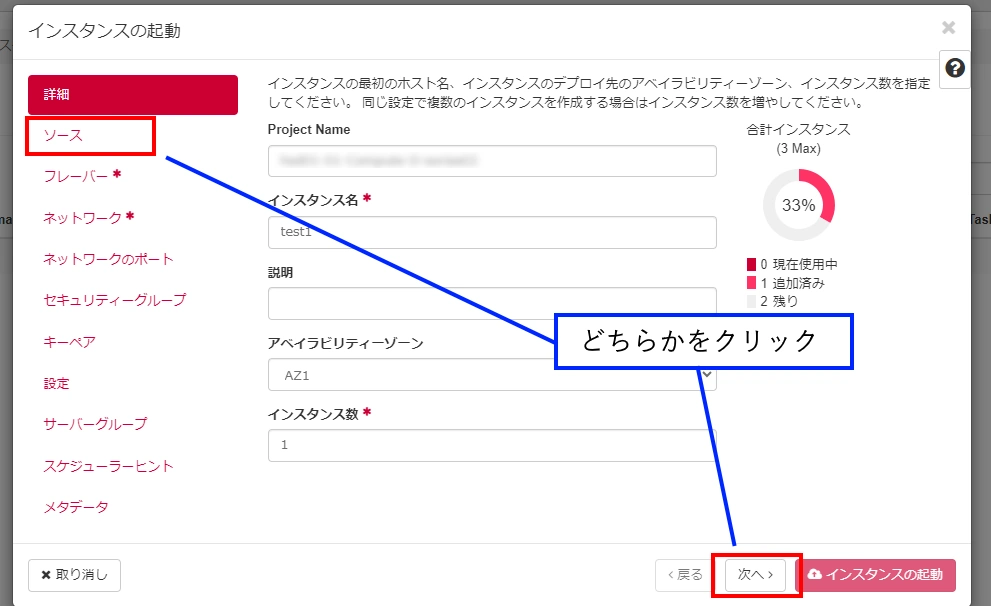

「詳細」タブ

「詳細」タブでインスタンスの基本的な情報を入力します。- ここでは例として以下のように入力します。

- 「ソース」タブまたは「次へ」をクリックします。

| 項目 | 入力例 |

|---|---|

| インスタンス名 | test1 |

| アベイラビリティーゾーン | AZ1 |

| インスタンス数 | 1 |

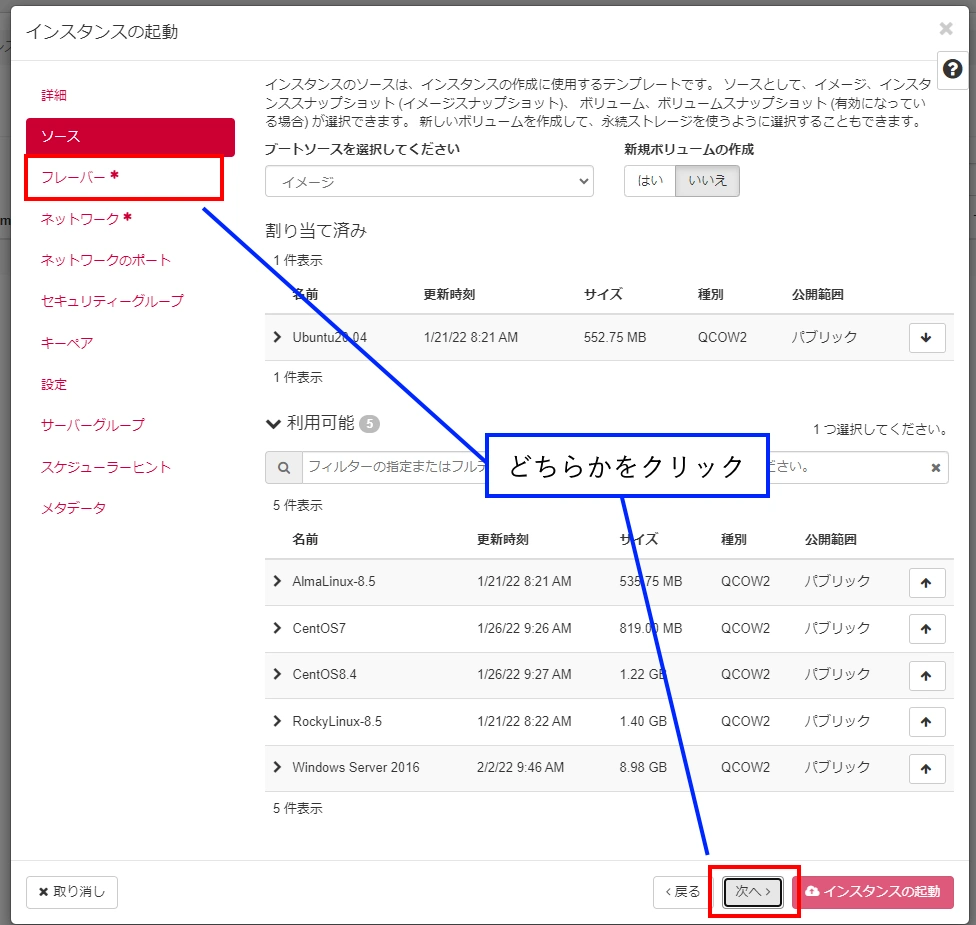

「ソース」タブ

「ソース」タブでインスタンスに割り当てるOSを設定します。- 「新規ボリュームの作成」は「いいえ」が押された状態になっていることを確認します。

※ リモートストレージの利用有無によらず、必ず「新規ボリュームの作成」は「いいえ」を選択してください。 リモートストレージを利用する場合は、インスタンスの起動後に、クイックスタートガイド「③リモートストレージサービスの利用」を参照して、リモートストレージの作成とインスタンスへの接続を行って下さい。 - 「利用可能」の一覧で、割り当てたいリソースの右の「↑」をクリックします。ここでは「Ubuntu20.04」を割り当てます。

- 「割り当て済み」のソースとして「Ubuntu20.04」が表示されていることを確認します。

- 「フレーバー」タブまたは「次へ」をクリックします。

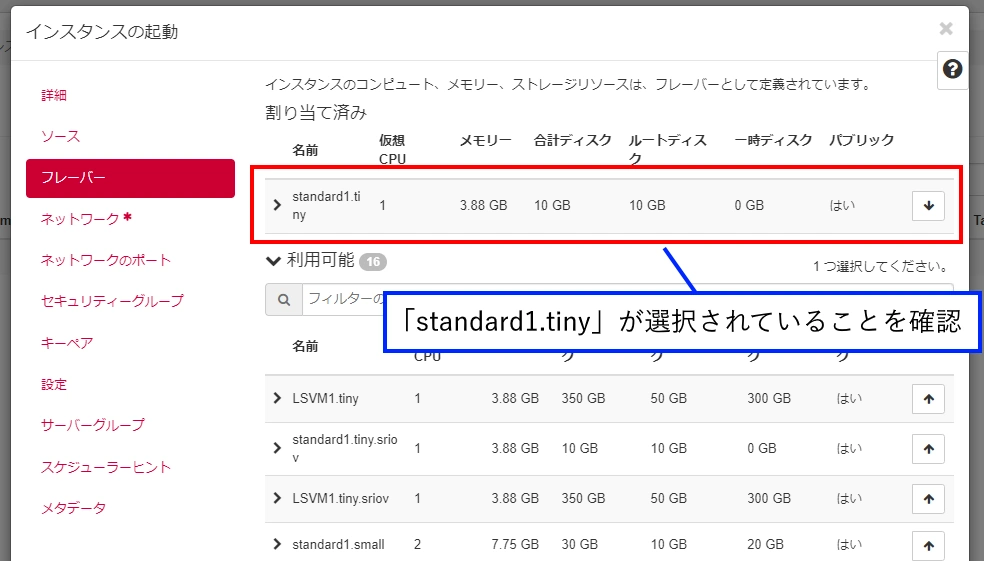

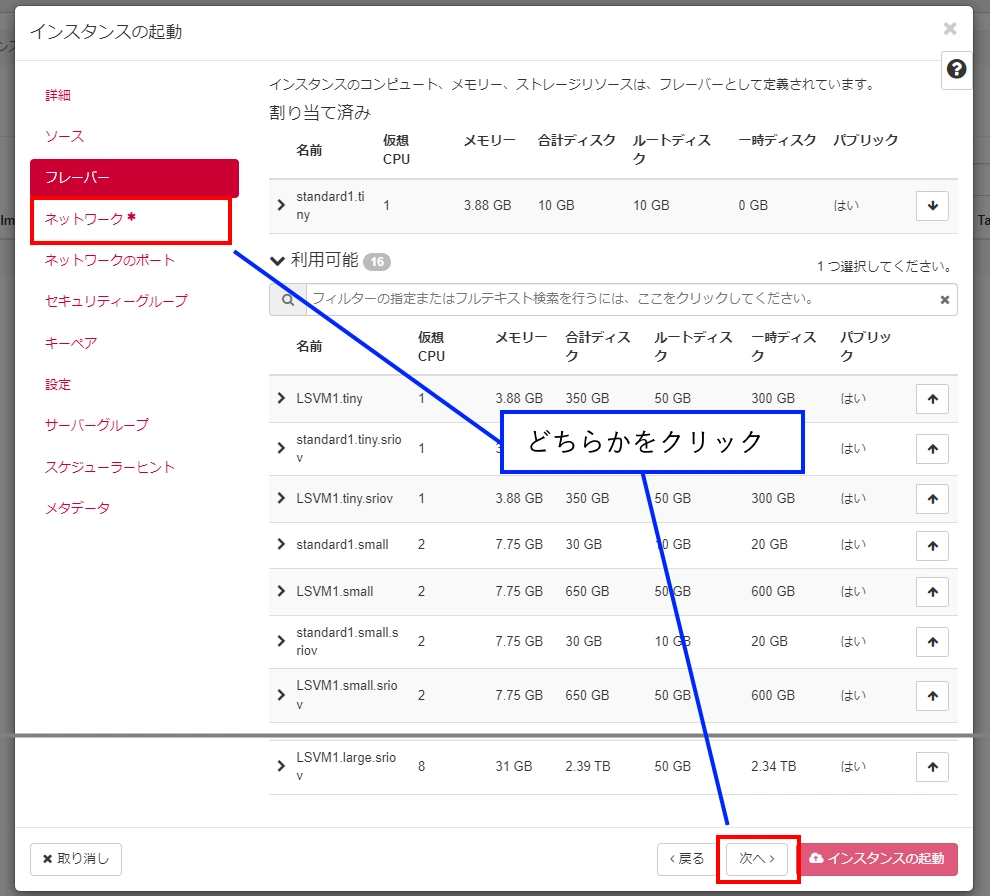

「フレーバー」タブ

「フレーバー」タブでインスタンスに割り当てるリソース量を設定します。- 「利用可能」の一覧で、割り当てたいフレーバ—の右の「↑」をクリックします。ここでは「standard1.tiny」を割り当てます。

- 「割り当て済み」のフレーバーとして「standard1.tiny」が表示されていることを確認します。

- 「ネットワーク」タブまたは「次へ」をクリックします。

「ネットワーク」タブ

「ネットワーク」タブで接続するネットワークを設定します。- 「利用可能」の一覧で、接続したいネットワークの右の「↑」をクリックします。ここでは作成したネットワーク「front」を接続します。

- 「割り当て済み」のネットワークとして「front」が表示されていることを確認します。

- 「セキュリティーグループ」タブをクリック、または「次へ」を2回クリックします。

「セキュリティーグループ」タブ

「セキュリティーグループ」タブで適用するセキュリティーグループを設定します。- 「利用可能」の一覧で、適用したいセキュリティグループの右の「↑」をクリックします。ここでは「ssh_sg」を適用します。

- 「割り当て済み」の一覧で、「default」の右の「↓」をクリックします。

- 「割り当て済み」のセキュリティーグループとして「ssh_sg」が表示されていることを確認します。

- 「キーペア」タブまたは「次へ」をクリックします。

「キーペア」タブ

「キーペア」タブでSSH接続の際の認証に使用するキーペアを設定します。- 「利用可能」の一覧で、作成したキーペアが選択されていることを確認します(★1、★3のSSH接続の場合のみ)。ここでは「mykeys」が選択されています。

- 「設定」タブまたは「次へ」をクリックします

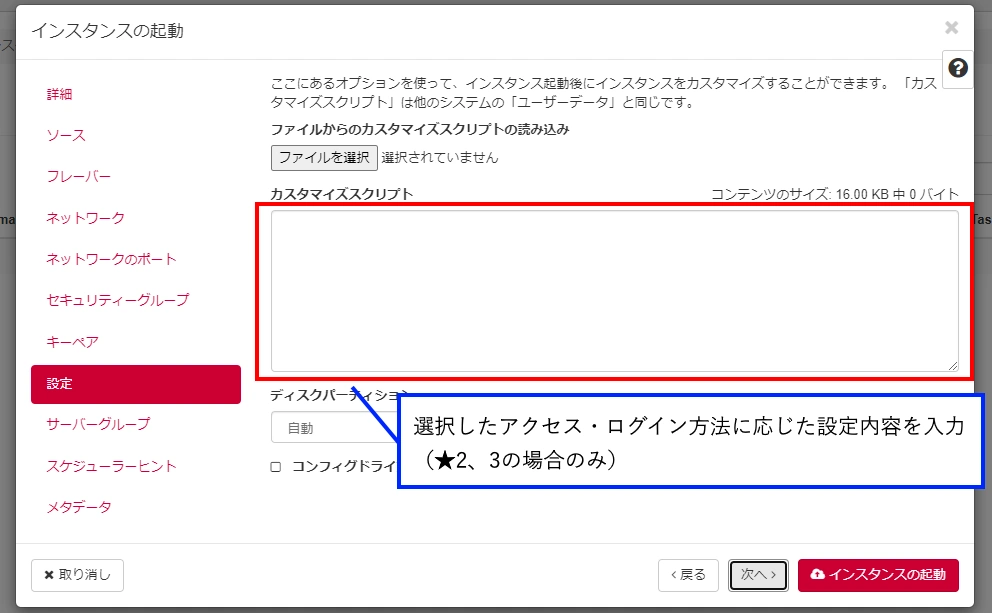

「設定」タブ

「設定」タブでログインに使用するアカウント等を設定します。※「設定」タブ、「サーバーグループ」タブ、「スケジューラーヒント」タブはインスタンス起動後には設定できません。これらを設定する場合は、これらの設定後に「インスタンスの起動」をクリックして下さい。

- 認証方法の選択にて選んだ方法に応じて、「カスタマイズスクリプト」が★2または★3である場合は本項の設定を行い、★1の場合は行いません。 本設定を行うことで、任意に設定したユーザー名とパスワードを用いてインスタンスにログインすることができます。

「ディスクパーティション」は「自動」または「手動」を選択します。Compute Dでは仮想化ドライバが非対応のため「ディスクパーティション」の設定が機能しません(どちらを選択しても変わりません)。なお、多くのクラウド用イメージにおいてはパーティション設定をcloud-initが行うため、多くの場合これは問題になりません。 - ★2 の場合( Windows Server 構築時を除く)

- ★3 の場合 Ubuntu 20.04

- ★3 の場合 CentOS7

- ★3 の場合 CentOS8.4

- ★3 の場合 AlmaLinux8.5

- ★3 の場合 RockyLinux8.5

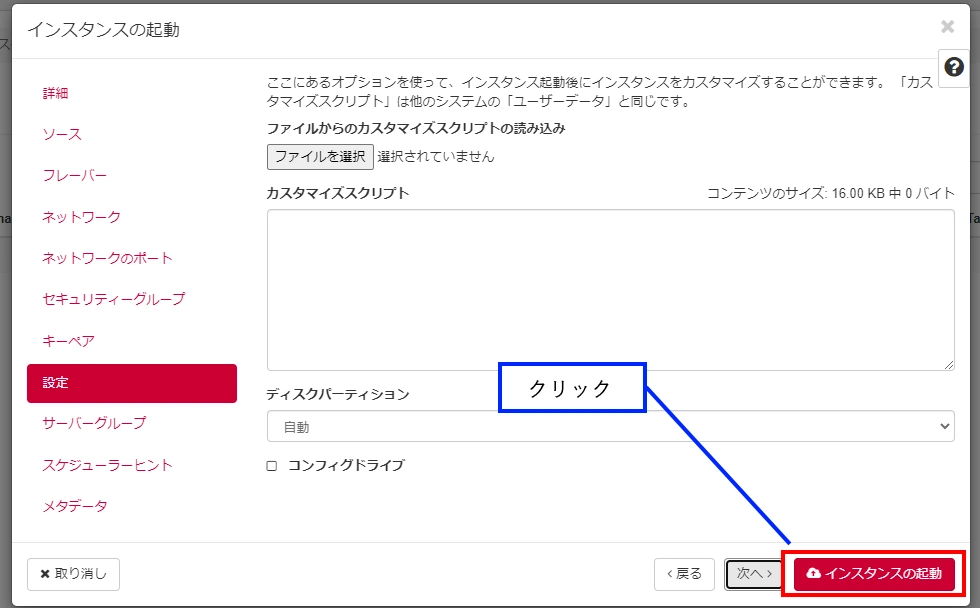

- 「インスタンスの起動」画面右下の「インスタンスの起動」をクリックして、インスタンスを起動します。

「コンフィグドライブ」のチェックを入れると、コンフィグドライブにネットワーク設定を保存できます。コンフィグドライブはOSとの相性で正常に機能しない場合もありますので、注意してください。固定IPアドレスを割り当てるなどの用途でコンフィグドライブの利用を検討している場合は、別途コマンドラインクライアントを使用した方法を推奨します。ポータルサイトのFAQを参照してください。

以下の記入例ではインスタンスログイン時に、user: sample、パスワード: C0mput3D2023 を入力するように設定しています。

※「:」の後に空白を入れる必要があります。

※ 必ず、複雑なパスワード(8文字以上で英小文字、英大文字、数字、記号を含めて)を設定してください。

記入例:

#cloud-config

user: sample

password: C0mput3D2023

chpasswd: { expire: False }

#cloud-config

user: sample

password: C0mput3D2023

chpasswd: { expire: False }

runcmd:

- [sed, -i, -e, 's/ChallengeResponseAuthentication no/ChallengeResponseAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/PasswordAuthentication no/PasswordAuthentication yes/g', /etc/ssh/sshd_config]

- [sh, -c, 'echo "AuthenticationMethods publickey,password" >> /etc/ssh/sshd_config']

- service ssh restart

#cloud-config

user: sample

password: C0mput3D2023

chpasswd: { expire: False }

runcmd:

- [sed, -i, -e, 's/#ChallengeResponseAuthentication yes/ChallengeResponseAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/ChallengeResponseAuthentication no/AuthenticationMethods publickey,password/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/#PasswordAuthentication yes/PasswordAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/PasswordAuthentication no/#PasswordAuthentication no/g', /etc/ssh/sshd_config]

- service sshd restart

#cloud-config

user: sample

password: C0mput3D2023

chpasswd: { expire: False }

runcmd:

- [sed, -i, -e, 's/#ChallengeResponseAuthentication yes/ChallengeResponseAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/ChallengeResponseAuthentication no/AuthenticationMethods publickey,password/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/#PasswordAuthentication yes/PasswordAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/PasswordAuthentication no/#PasswordAuthentication no/g', /etc/ssh/sshd_config]

- service sshd restart

#cloud-config

user: sample

password: C0mput3D2023

chpasswd: { expire: False }

runcmd:

- [sed, -i, -e, 's/#ChallengeResponseAuthentication yes/ChallengeResponseAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/ChallengeResponseAuthentication no/AuthenticationMethods publickey,password/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/#PasswordAuthentication yes/PasswordAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/PasswordAuthentication no/#PasswordAuthentication no/g', /etc/ssh/sshd_config]

- systemctl restart sshd service

#cloud-config

user: sample

password: C0mput3D2023

chpasswd: { expire: False }

runcmd:

- [sed, -i, -e, 's/#ChallengeResponseAuthentication yes/ChallengeResponseAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/ChallengeResponseAuthentication no/AuthenticationMethods publickey,password/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/#PasswordAuthentication yes/PasswordAuthentication yes/g', /etc/ssh/sshd_config]

- [sed, -i, -e, 's/PasswordAuthentication no/#PasswordAuthentication no/g', /etc/ssh/sshd_config]

- systemctl restart sshd service

インスタンスの起動確認

- 「インスタンスの起動」ダイアログを閉じるとインスタンス一覧に移動し、作成したインスタンスが表示されます。

- 作成したインスタンスの「Status」が「稼働中」、「Power State」が「実行中」に変わり、正常に起動が完了したことを確認します。

インスタンス起動後の操作

作成したインスタンスの表示を確認したら、Floating IPの割り当て等を行い、インスタンスを使用できる状態にします。

詳しくは以下をご覧ください。